Introducción

A continuación, vamos a ver algunos consejos prácticos y recomendaciones un tanto menos rudimentarias que el ponerle llave a un gabinete, que nos permitirán el controlar el acceso a nuestras redes de manera cableada.

Redes cableadas

El escenario sobre el cual trabajaremos será una plataforma de red administrada, es decir switches que por medio de una consola de administración, nos permitan llevar a cabo estas recomendaciones.

Para esto, hemos preparado un laboratorio compuesto por 1 UTM o firewall y un switch, ambos de la marca Cisco Meraki.

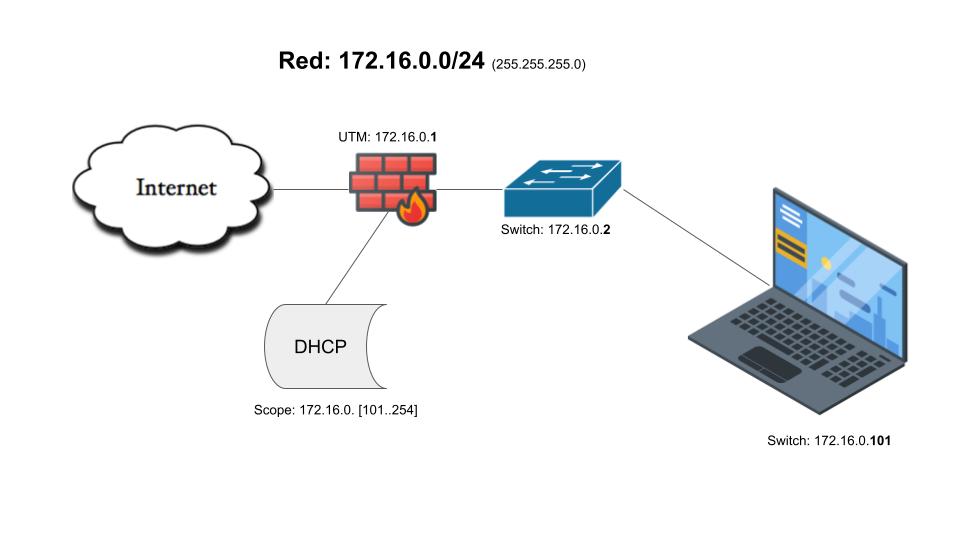

Antes de pasar a lo práctico, le daremos una mirada a un diagrama que nos mostrará el escenario que analizaremos:

El siguiente diagrama muestra una representación de una red LAN protegida en el borde por un firewall o UTM. El direccionamiento IP que utilizaremos será 172.16.0.0 /24 ,es decir máscara 255.255.255.0, le asignaremos la ip 1 al UTM o firewall, 2 al switch, y configuraremos el servicio de DHCP para entregar direccionamiento IP desde la IP 101 a la 254 con lease válidos por 24 horas.

Por lo general, cuando conectamos un computador a una red cableada, este obtiene obtiene acceso a los servicios de red ya sea porque un servidor DHCP le asignó una dirección IP ó porque esta se le configuró manualmente, en otras palabras, para poder acceder a los servicios de red basta con tener acceso a uno de los switches ubicados en alguno de los gabinetes de nuestra organización.

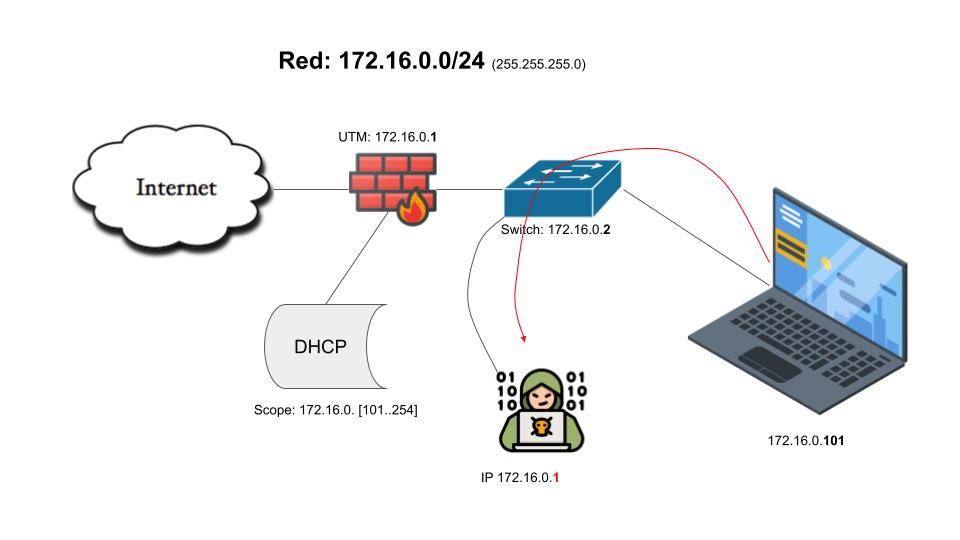

Una vez conectados a la red, los atacantes pueden hacer lo que quieran, desde buscar vulnerabilidades en nuestros computadores o servidores para robar información, o simplemente hacer daño por medio de actos conocidos como denegación de servicios.

Denegación de servicios (DOS)

Veamos. Si al conectar un computador a la red obtengo una IP vía DHCP, conoceré de inmediato cual es el default gateway de la red. El más básico de los ataques conocido como DOS es ponerle al computador que conecté la IP del default gateway, de esa forma los computadores comenzarán a enviar sus solicitudes de routing a mi computador, causando una falla generalizada de ruteo.

Por supuesto, un ataque de denegación de servicio de este tipo, puede ser un poco más sofisticado, pero… ya tienen la idea.

Ahora, ¿como resuelvo este tipo de ataques a los que prácticamente todos están expuestos? Activando 2 funciones que vienen en prácticamente todos los UTM actuales:

La primera es “obligar al uso de DHCP”, de esta forma nadie podrá cambiar la dirección IP manualmente.

La segunda, es activando la funcion de IP spoofing del UTM, para evitar que un tercero tome la IP del default gateway.

Elementos de seguridad en los puertos de un switch administrable

Para esta sección, vamos a trabajar sobre el laboratorio creado para este fin, el cual si bien está basado sobre la tecnología de Cisco Meraki, es válido para la mayoría de los equipos de nivel empresarial.

Con lo visto anteriormente, ya tenemos resuelta la denegación de servicios más básica de un atacante. Lo que a continuación veremos, es el cómo evitar que un tercero se conecte a nuestra red

Lo primero y muy básico, será el deshabilitar de manera administrativa todos aquellos puertos que no están en uso, habilitándolos sólo cuando sea requerido.

Lo segundo y ahora un poco más avanzado será configurar la funcionalidad de “Sticky MAC”

Con esta funcionalidad activa, el switch aprenderá dinámicamente las direcciones MAC de los dispositivos conectados al puerto, colocándolas en una lista blanca.

El administrador puede definir el tamaño de esta lista, en este caso será 1. Cuando esta lista esté llena, se denegará el acceso a este puerto a todos los dispositivos subsiguientes. La MAC aprendida puede tardar hasta 5 minutos en aparecer en el panel.

Lo tercero y ya mas avanzado, será crear una política de acceso controlado, para la cual haremos uso del protocolo creado para este fin, 802.1x.

Los switches que soportan esta funcionalidad, ofrecen la capacidad de configurar políticas de acceso, solicitando a los dispositivos el autenticarse contra un servidor RADIUS antes de que se les otorgue acceso a la red, esto es antes de siquiera recibir una dirección IP.

A continuación, crearemos una cuenta de acceso en el servidor RADUIS que ofrece Cisco Meraki como parte de su plataforma. A esta cuenta la llamaremos acceso.controlado@iconnect.cl y le asignaremos una contraseña, la cual guardaremos para utilizarla posteriormente.

Ya con el usuario creado, pasaremos a configurar la política de acceso en uno de los puertos del switch.

Ya configurada esta política, intentaremos conectar un computador directamente a ver que pasada.

Como se aprecia en la imagen, el switch bloqueó el acceso al computador porque este no a entregado las credenciales necesarias para acceder a la red.

Entonces ahora, nos vamos al computador, un windows 10 para activar este servicio.

En propiedades de red ethernet, bajo la viñeta Autenticación, debemos habilitar la autenticación 802.1x, con los parámetros necesarios según el servidor RADUIS que estén utilizando.

Acá pondremos las credenciales que hemos creado para este fin.

Una vez listo este proceso, desconectaremos el cable del computador con el switch, esperaremos un par de segundos y volveremos a conectar.

Todo lo anterior, en particular la configuración de Windows, puede ser automatizada mediante una política de GPO.

Comments are closed