En un mundo digitalizado, las ciberamenazas son cada vez más sofisticadas y las organizaciones deben adoptar un enfoque integral para proteger sus activos. Implementar un modelo de seguridad basado en el framework Zero Trust Network Access (ZTNA) es un paso crucial.

En este breve post exploraremos cómo cualquier organización puede seguir un enfoque escalonado hacia la ciberseguridad, detallando los pasos, procesos, herramientas y tiempos necesarios.

Paso 1: Evaluación Inicial (1-2 meses)

1.1 Análisis de Riesgos

- Identificar activos críticos, como datos sensibles, aplicaciones esenciales y sistemas clave.

- Evaluar vulnerabilidades existentes mediante auditorías de seguridad y pruebas de penetración.

1.2 Conciencia Organizacional

- Realizar capacitaciones básicas en ciberseguridad para empleados.

- Crear políticas claras sobre el uso de sistemas y manejo de datos.

Herramientas sugeridas

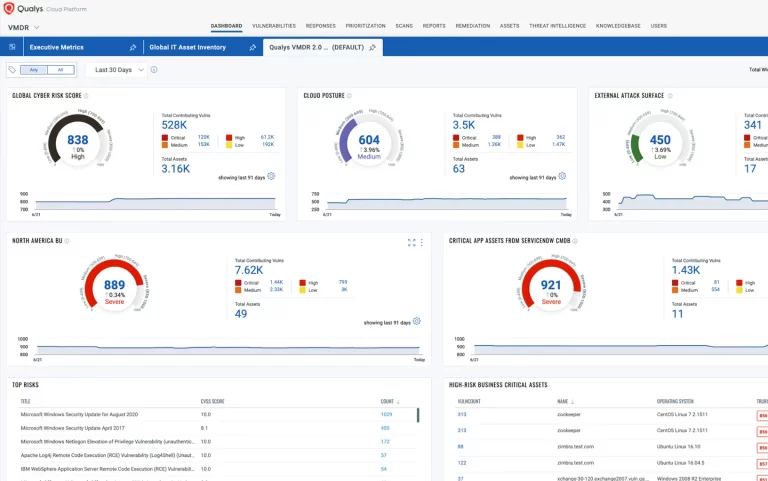

- Software de gestión de riesgos como Qualys o Rapid7.

- Simuladores de phishing para entrenar al personal.

Paso 2: Implementación de Bases de Seguridad (3-6 meses)

2.1 Autenticación y Control de Acceso

- Adoptar una política de acceso mínimo basada en el principio de «no confies en nadie, verifica todo».

- Implementar sistemas de antivirus y malware protection, así cómo contar con un mecanismo de análisis de virus y malware del correo electrónico.

- Elimina el uso del protocolo QUIC de los web browsers para permitir a tu firewall realizar análisis de tráfico de manera más eficiente.

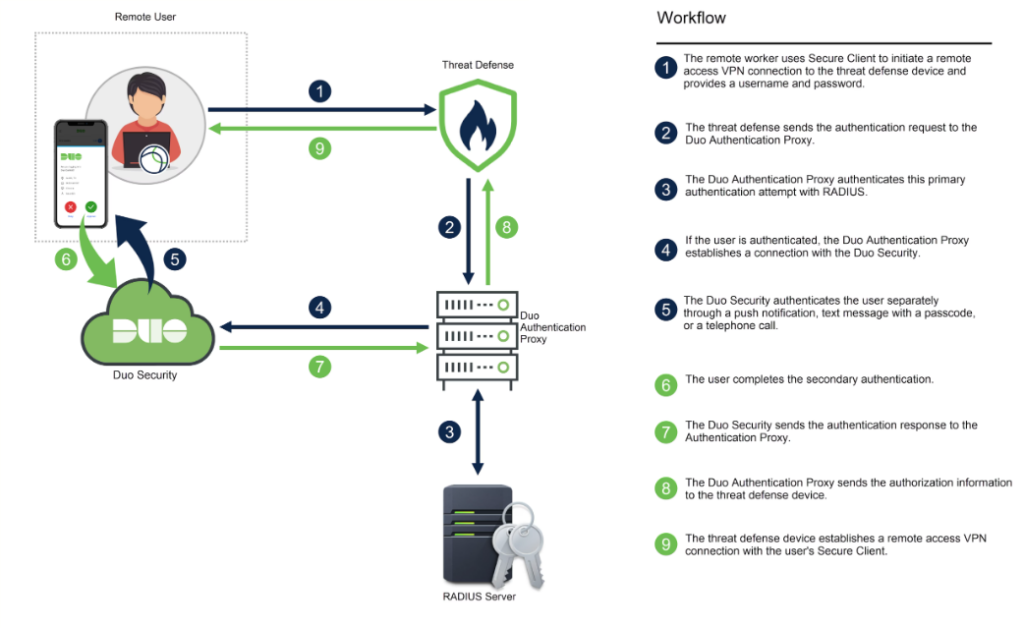

- Implementar autenticación multifactor (MFA).

- Realizar campañas anti phishing de manera permanente y hacer a toda la organización conciente de los resultados de estas campañas y sus tendencias.

2.2 Segmentación de Red

- Dividir la red en segmentos para minimizar el impacto de una posible intrusión.

- Utilizar VLAN y SD-WAN para gestionar el tráfico de red de forma segura.

- Si tu red esta basada en conexiones WiFi, considera una plataforma como Splashaccess que te ayude a generar microsegmentar la red y utilizar WPN’s.

2.3 Monitoreo Inicial

- Implementar un Sistema de Información y Gestión de Eventos de Seguridad.

- Realiza nuevas prueba de penetración y hacking ético y compáralas con los resultados de las primeras pruebas.

Herramientas sugeridas

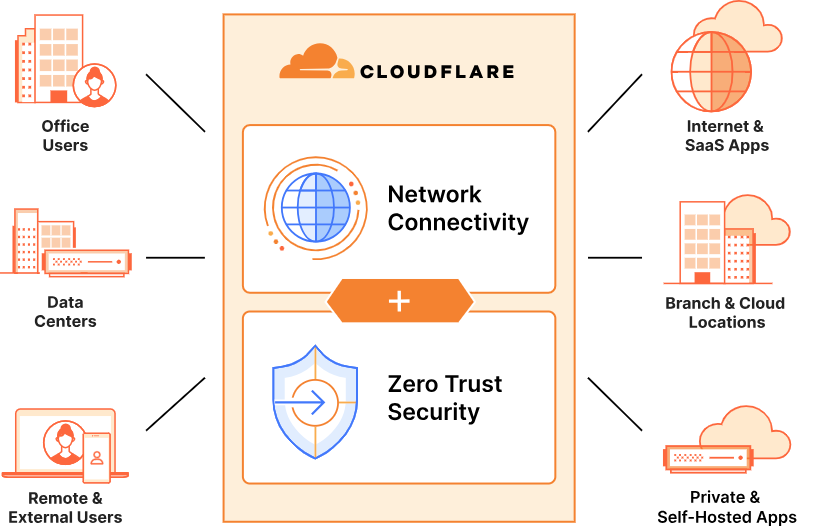

- Sistemas de MFA como Cisco Duo o Cloudflare.

- Firewalls avanzados con capacidad de segmentación, como Cisco Meraki.

Paso 3: Adopción del Framework ZTNA (6-12 meses)

3.1 Diseño del Modelo Zero Trust

- Mapear flujos de datos y accesos necesarios dentro de la organización.

- Definir políticas de Zero Trust claras.

3.2 Implementación de Soluciones ZTNA

- Implementar soluciones ZTNA que aseguren el acceso seguro a aplicaciones y datos.

- Hacer partícipe a toda la organización en el desafio de implementar ZTNA, su importancia y por qué involucra a toda la organización (generar conciencia).

3.3 Automatización y Respuesta

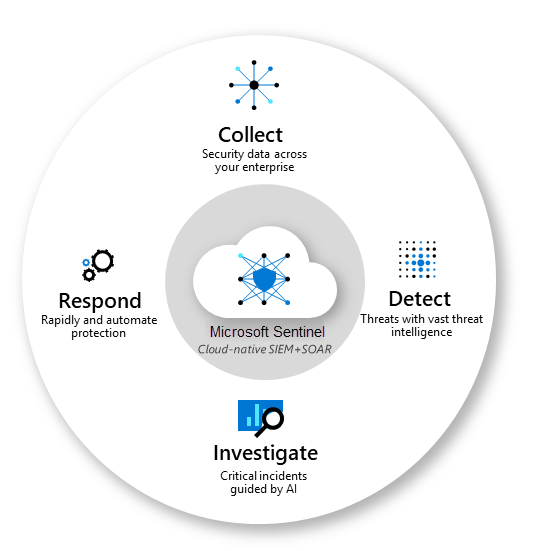

- Configurar automatizaciones para detectar y responder a incidentes en tiempo real.

- Modificar y adaptar las políticas originales según nuevos hallasgos.

Herramientas sugeridas

- Plataformas ZTNA líderes (Cloudflare, Cisco)

Paso 4: Optimización Continua (12-24 meses)

4.1 Simulacros y Auditorías Periódicas

- Realizar ejercicios de simulación de incidentes para probar la efectividad de las políticas y herramientas.

- Auditar regularmente el cumplimiento de las normativas de seguridad.

4.2 Mejora Continua

- Incorporar tecnologías avanzadas como inteligencia artificial para detección de amenazas.

- Ajustar políticas de acceso basándose en el análisis de patrones.

Herramientas sugeridas

- Plataformas de análisis avanzadas para SIEM cómo Cisco Splunk o Microsoft Sentinel

Recomendaciones Finales

Adoptar un modelo de ciberseguridad basado en ZTNA no es un evento único, sino un viaje continuo. Comienza con una sólida comprensión de los riesgos, sigue con la implementación de controles básicos y avanza hacia soluciones avanzadas y adaptativas. Las organizaciones que invierten tiempo y recursos en estas etapas estarán mejor posicionadas para enfrentar las amenazas del futuro digital.

Contáctanos para una aseoría que se adapte a las necesidades de tu empresa.

Comments are closed