Zero Trust Network Access o ZTNA es un modelo de seguridad que proporciona acceso remoto seguro a aplicaciones y servicios basándose en el principio de «nunca confiar, siempre verificar». En lugar de otorgar acceso total a una red, ZTNA aplica controles estrictos para garantizar que los usuarios y dispositivos sean autenticados y autorizados antes de acceder a recursos específicos, minimizando así la superficie de ataque.

La ciberseguridad ya no es opcional, es una necesidad. Pero, ¿cómo podemos proteger nuestras redes y dispositivos en un mundo donde el trabajo remoto, la nube y el acceso desde cualquier lugar son el nuevo estándar? Aquí es donde entra en juego el concepto de Zero Trust, o confianza cero.

Antes de explicarte en detalle, es importante aclarar: Zero Trust no es una tecnología específica, no es un producto mágico que compras e instalas, y de repente tu red está protegida. Más bien, es un enfoque, una estrategia de seguridad que se basa en un principio clave: *Nunca confíes en nada ni en nadie, verifícalo todo.

Hace algunos años, proteger nuestras redes era mucho más sencillo. Usábamos una estrategia llamada ‘seguridad perimetral’. Imagina que tu empresa es un castillo medieval, con muros y puertas cerradas, y solo aquellos que pasaban por estas puertas, como los empleados o dispositivos internos, tenían acceso a la red. Todo lo que estaba dentro del castillo era considerado seguro.

Pero los tiempos han cambiado. Ahora, las aplicaciones viven en la nube, los empleados trabajan desde cualquier parte del mundo y el perímetro tradicional ya no existe. ¿Cómo proteges tu red cuando ya no hay un ‘dentro’ o ‘fuera’? Aquí es donde el enfoque perimetral comienza a fallar. Y no solo eso. Si un atacante lograba traspasar esas defensas perimetrales, tenía acceso libre para moverse dentro de la red. Esto se llama movimiento lateral, y es una de las mayores amenazas en redes tradicionales.

NUNCA CONFÍES, SIEMPRE VERIFICA

Aquí es donde Zero Trust entra en escena. Este enfoque moderno de la ciberseguridad asume que ningún usuario, dispositivo o aplicación es de confianza, sin importar si está dentro o fuera de la red. Como dice el lema, Nunca confíes, siempre verifica.

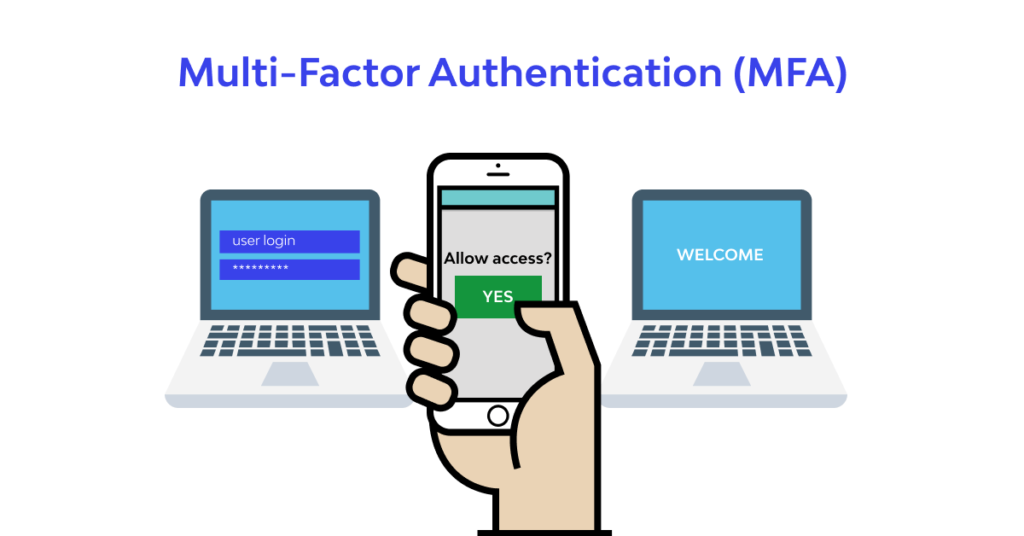

Con Zero Trust, cada solicitud de acceso es tratada como si viniera de una fuente no confiable. Esto significa que cada usuario y dispositivo debe autenticarse y autorizarse continuamente, utilizando métodos como contraseñas seguras, autenticación de múltiples factores (MFA) y comprobaciones de seguridad de los dispositivos.

Además, Zero Trust adopta el principio de *privilegios mínimos*, lo que significa que cada usuario solo tiene acceso a lo que necesita para cumplir su función, y nada más. De esta forma, incluso si alguien logra comprometer un dispositivo o usuario, el daño estará limitado.

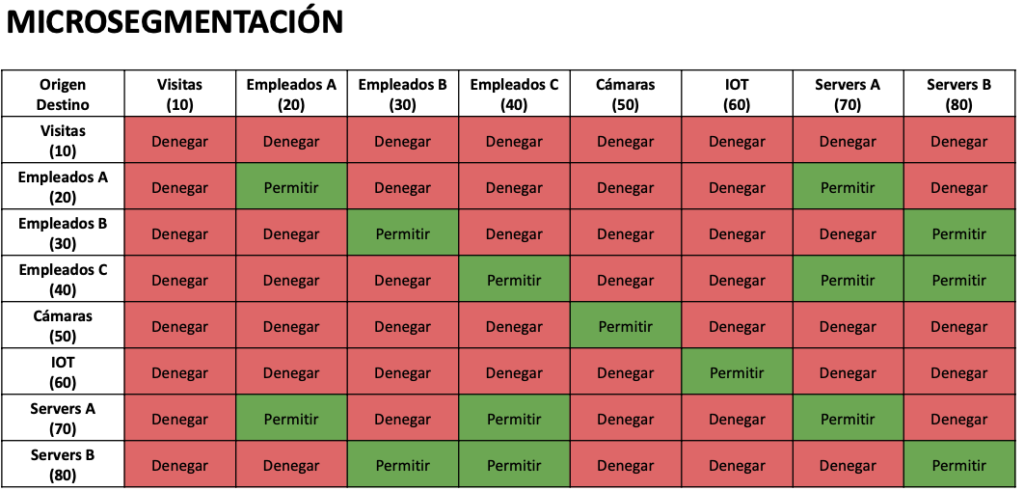

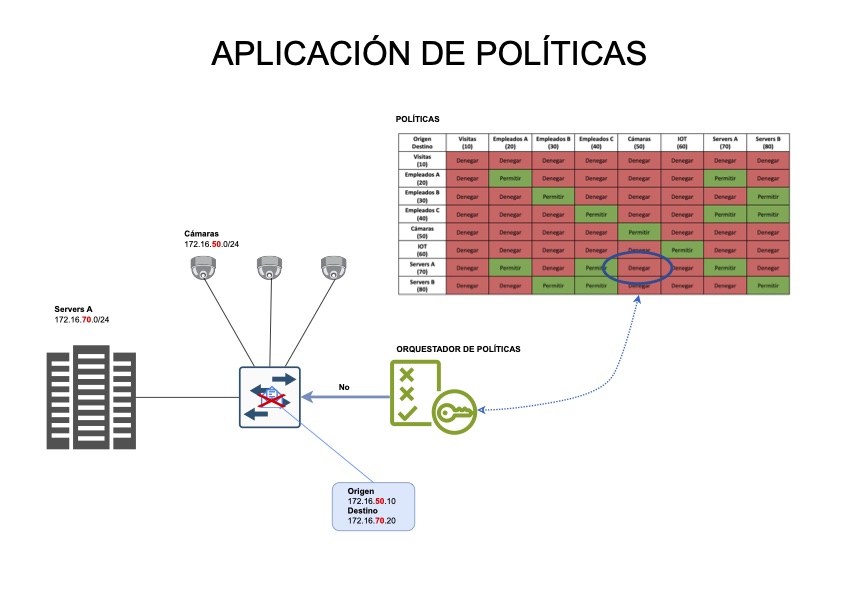

Otro concepto clave es la segmentación de la red. Esto significa dividir tu red en múltiples segmentos más pequeños y aplicar controles estrictos entre ellos. Así, si ocurre una brecha de seguridad en un segmento, los atacantes no podrán moverse fácilmente por toda la red.

¿Cómo funciona?

- División en segmentos lógicos: La red se divide en pequeños segmentos basados en aplicaciones, cargas de trabajo, usuarios, o tipos de datos. Cada segmento tiene su propio conjunto de políticas de seguridad.

- Aislamiento de tráfico: El tráfico entre segmentos está controlado, lo que significa que solo las conexiones autorizadas pueden intercambiar información. Si un atacante logra entrar en un segmento, no puede moverse libremente hacia otros segmentos de la red, reduciendo el impacto potencial.

- Políticas de seguridad granulares: Se aplican reglas específicas a cada segmento, lo que permite controlar el tráfico a nivel de usuario, dispositivo, y aplicación. Esto asegura que solo los flujos de datos permitidos puedan cruzar entre segmentos.

- Control del movimiento lateral: La microsegmentación es una defensa efectiva contra el movimiento lateral, ya que cada segmento es independiente y está protegido con sus propias políticas de seguridad. Así, si un atacante compromete una parte de la red, no puede moverse fácilmente hacia otras áreas.

Zero Trust no es solo un enfoque estático. Es dinámico. Requiere monitoreo constante, ajustes en tiempo real y la capacidad de detectar y responder a amenazas antes de que se conviertan en problemas mayores.

Pero entonces, ¿cómo implementas Zero Trust en tu empresa? La respuesta está en una combinación de tecnologías y políticas. Herramientas de autenticación de multi factor, sistemas de monitoreo avanzados, y la segmentación de tu red son solo el comienzo. Necesitarás una estrategia integral que abarque cada aspecto de tu infraestructura tecnológica.

Comments are closed